Windows Sysinternals es un repositorio o almacén en la red de más de 60 aplicaciones y herramientas gratis para usar en Windows.

El sitio web de Sysinternals fue creado en 1996 por Bryce Cogswell and Mark Russinovich para publicar y compartir herramientas, utilidades avanzadas e información en la red para Windows.

Microsoft lo adquirió en el 2006 y la integro en el sitio de TechNet, que ofrece información técnica sobre los productos de la compañía.

Las utilidades de Sysinternals ayudan a administrar, gestionar, diagnosticar y solucionar conflictos en Windows y las aplicaciones del sistema.

Este grupo de programas han sido creados para usuarios con conocimientos avanzados o desarrolladores.

Estas son algunas de las herramientas más interesantes que presenta Sysinternals

1- Autoruns

2-Bginfo

3-Cacheset

4-Coreinfo

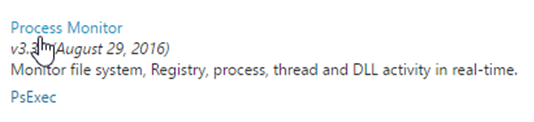

Nosotros vamos a pasar a analizar process monitor.

Nos descargamos process monitor.

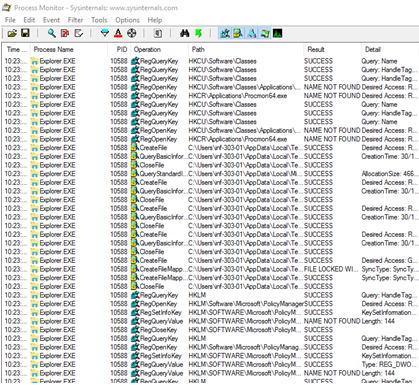

Ejecutamos la aplicación procmon.exe y encontramos los siguientes procesos.

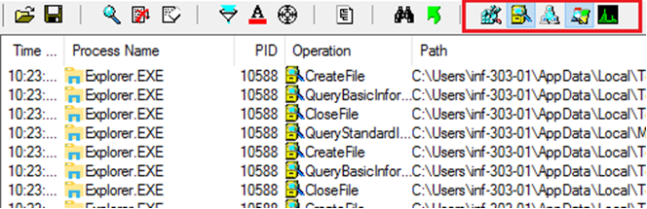

Podemos hacer una búsqueda filtrada activando o desactivando los siguiente botones

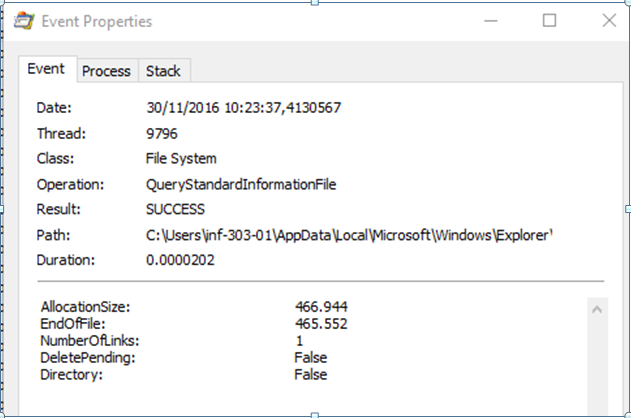

Si hacemos doble clic en uno de los procesos, obtenemos información detallada del proceso.